Si chiama Sandbox ed è una delle tecniche usate da numerosi software per limitare i danni provocati da utilizzi non previsti delle stesse; in poche parole, una sandbox impedisce ad un programma l’accesso a diverse aree della memoria, del disco o del sistema operativo onde evitare avvenimenti sgradevoli.

Nonostante Mozilla Firefox si affidi a tecniche avanzate per garantire la sicurezza dell’utente e l’integrità dei dati nell’uso delle estensioni – tra cui, ad esempio, l’aver abolito definitivamente il caricamento di estensioni non firmate – è proprio l’assenza della sandbox a provocare un difetto di forma che rende numerose estensioni, di fatto, vulnerabili.

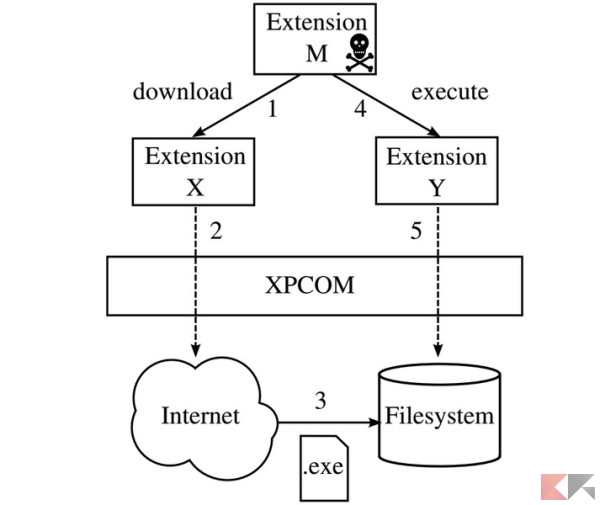

E’ il risultato di una recente ricerca messa a punto da due ricercatori, che hanno dimostrato come il non-sandboxing sulle estensioni potrebbe provocare l’esecuzione di codice remoto nel browser: in poche parole, un’estensione potrebbe “istruire” un’altra estensione a fare ciò che il browser di per sé impedirebbe di fare, ad esempio visitare un sito web malvagio.

Ciò, che possiamo definire “vulnerabilità cross-extension”, si verifica in particolare con estensioni quali GreaseMonkey, NoScript, FireBug e tutte quelle che possono essere “istruite” a fare qualcosa da parte di un agente esterno.

Per meglio comprendere il meccanismo, i due ricercatori hanno sviluppato come proof-of-concept un add-on, tale ValidateThisWebsite, che con la “scusa” di analizzare il codice HTML di un sito per la verifica della conformità agli standard, invocano invece l’add-on NoScript per far visualizzare all’utente una pagina web a piacere. Qualcosa di simile potrebbe essere usato per mostrare pagine pubblicitarie, pagine contenenti malware o peggio ancora contenenti tentativi di phishing.

Trattandosi di una “vulnerabilità” intrinseca nel sistema di gestione delle estensioni (per cui, ripetiamo, il browser Firefox applica comunque una ferma politica di sicurezza), Mozilla era già al corrente del problema ed in realtà è da tempo al lavoro sulla soluzione: grazie alle nuove API WebExtensions ed al progetto Electrolysis, che di fatto introdurrà il multi-processo in Firefox, verrà implementato entro la fine dell’anno il supporto al sandboxing delle estensioni.

In attesa che ciò avvenga, i ricercatori hanno spronato Mozilla affinché introduca un sistema in grado di cercare automaticamente questo tipo di vulnerabilità, anche grazie ad una eventuale integrazione con CrossFire, un’app sviluppata dai due ricercatori per rilevare le potenziali vulnerabilità cross-extension.