Una nuova minaccia per Android ha lasciato – a quanto pare letteralmente – impressionati addirittura gli analisti della security firm che l’ha scoperta.

Stiamo parlando di Kaspersky, che recentemente ha messo al corrente il mondo di una nuova minaccia praticamente invisibile, modulare, che agisce principalmente su dispositivi con privilegi di root e che di conseguenza risulta notevolmente pericolosa: signore e signori, ecco a voi Triada.

Vi abbiamo parlato di un malware invisibile e, malauguratamente, non si tratta di un titolo attira-click: leggendo il metodo d’azione di questo virus, che abbiamo cercato di semplificare il più possibile, capirete il perché.

Come già detto Triada trova terreno fertile negli device rootati (volontariamente o involontariamente a causa di malware), ed una volta scaricato il malware cerca di raccogliere più informazioni possibili sul sistema – modello del dispositivo, versione del sistema operativo, spazio su microSD, lista delle applicazioni installate, indirizzo IP e quant’altro.

Raccolto tutto il necessario, Triada invia le informazioni al server di controllo (al momento sono 17 su 4 domini differenti, ma potrebbero aumentare), che a sua volta invia un file di configurazione personalizzato che contiene il numero di identificazione del dispositivo ed altre informazioni – l’intervallo di tempo per la comunicazione, la lista dei moduli da scaricare ed installare (generata in base alle informazioni ricevute in precedenza) e dettagli simili.

A questo punto Triada si occupa di scaricare ed installare i moduli necessari per “camuffarsi”: le tracce dell’installazione vengono però salvate nella memoria a breve termine ed immediatamente eliminate dal dispositivo a processo completato, il che rende questa attività tremendamente difficile da rilevare e segnalare.

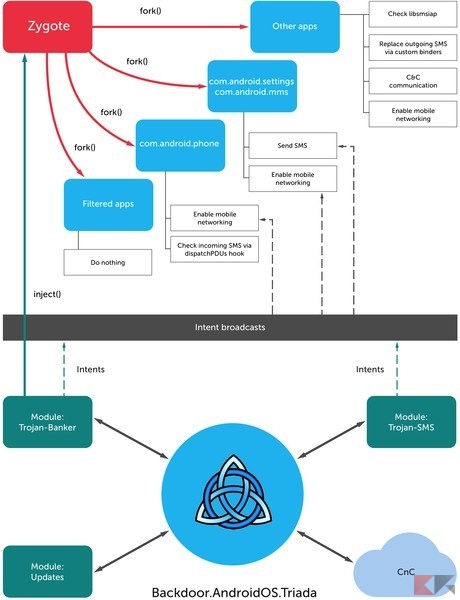

Il peggio deve ancora venire: Triada modifica Zygote, ovvero il processo che fa da schema principale per i processi generati durante l’uso del dispositivo – in tal modo, Triada diventa parte integrante di qualsiasi app sia eseguita sul sistema.

Come se non bastasse, i moduli vengono scaricati in modo che siano conformi alle informazioni ricevute sull’attività “solita” del dispositivo, sostituendo ad esempio le funzionalità del sistema in linea con quanto di solito avviene – dunque, i suoi moduli sono combinati in modo da camuffarsi e confondersi con quelli “ordinari”, per cui Android (né l’utente) vedrà nessun processo “strano” e non sarà messo in allarme.

E ancora non è tutto: Triada infatti agisce anche sugli SMS in uscita ed in entrata, in particolare “agendo” sui primi e “filtrando” i secondi. Di fatto gli autori di Triada guadagnano grazie agli acquisti in-app eseguiti dall’ignaro utente, acquisti che spesso si affidano ad una transazione completata via SMS.

Un’idea geniale, poiché ciò non richiede una connessione ad Internet ed il pagamento non è visibile all’app SMS ma a quella che richiede la transazione, completamente trasparente all’utente; intercettando i messaggi in entrata ed in uscita, Triada altera la transazione fa sì che i soldi non vengano di fatto inviati allo sviluppatore ma al criminale che c’è dietro il malware.

Per il momento questo è l’unico modo con cui i criminali possono monetizzare, ma Triada si presenta come un malware modulare, dunque non sono da escludere ulteriori malefatte in futuro.

Insomma, abbiamo a che fare con un’infezione che l’utente non vede, che l’antimalware non rileva (se non al momento dell’installazione) e che mette a rischio le informazioni, i dati e i soldi di chi ne cade vittima. Chiaramente la raccomandazione è sempre la stessa: installare e tenere aggiornato un antivirus per Android, evitare di ottenere accesso root al proprio terminale se non in modo consapevole (ed assolutamente necessario) ma, soprattutto, evitare di affidarsi ad app scaricate da dubbi market di terze parti o da siti inaffidabili.