Vi dice niente il nome “Elk Cloner“? No? Ok, sveliamo il mistero: si tratta del primo virus della storia creato nel 1982 dall’allora 15enne Rick Skrenta e, se confrontato con i malware di oggi, altri non era che un… piccolo scherzo di un adolescente!

Elk Cloner si diffondeva tramite floppy disk, non provocava nessun tipo di danno fisico ma “spaventava” le sue povere vittime mostrando ad ogni 5 o 15 avvii del sistema un piccolo poema a tema (come quello in basso) o dei messaggi completamente casuali, nulla che potesse insomma far temere per l’incolumità della macchina e dei dati.

Elk Cloner: The program with a personality

It will get on all your disks It will infiltrate your chips Yes it’s Cloner!

It will stick to you like glue It will modify ram too Send in the Cloner!

Sarà che i tempi sono cambiati, sarà che lo è anche il tipo di informazioni che viene giornalmente immagazzinato sui computer, ma i malware di oggi non soltanto possono provocare differenti tipi di danni ma possono provocare anche la perdita totale d’accesso ai dati (ransomware).

Ma se state pensando al “semplice” malware casalingo, sappiate che nella storia dell’informatica vi sono stati numerosi virus che hanno provocato danni su larghissima scala: un esempio è Klez, il virus che è stato in grado di rubare email confidenziali e diffonderle sul web, oltre che 40 milioni di numeri di carte di credito ai danni di Target – provocando un danno totale che si aggirò intorno ai 148 milioni di dollari.

E proprio di storia parlando, oggi vogliamo proporvi una infografica a cura di WhoIsHostingThis che mette nero su bianco gli 8 virus leggendari che sono stati in grado di mettere in ginocchio l’intera rete, sia per la portata della loro diffusione sia per i danni materiali e monetari provocati alle povere vittime: un po’ di storia che male non fa e che ci permetterà di comprendere, insieme, come da una semplice e simpaticissima poesia si sia giunti all’autentico furto ed alla distruzione dei dati.

Purtroppo l’infografica, sebbene eloquente, è in lingua inglese: ci siamo occupati di tradurla integralmente e troverete la trascrizione in fondo all’articolo.

Prima di lasciarvi alla lettura, ricordate sempre: alla base di un virus (o di un malware) in grado di far danni c’è quasi sempre la distrazione dell’utente. Fate sempre attenzione ai link che cliccate, i programmi che aprite, gli allegati che ricevete, i siti che consultate, ed accertatevi che il vostro sistema operativo, l’eventuale programma antivirus e tutto il software installato siano sempre aggiornati alle ultime versioni e definizioni!

Buona lettura!

Trascrizione in Italiano: Gli 8 virus per Computer che hanno messo in ginocchio Internet

I virus non soltanto rallentano il computer e vi seccano con i popup. I virus possono anche rubare le vostre informazioni sulla carta di credito, tenere i dati in ostaggio o addirittura ripulire il vostro disco fisso. Diamo uno sguardo ad alcuni dei peggiori virus della storia.

MELISSA

Il virus

- Creato nel 1999 da David L. Smith;

- L’autore dichiara di averlo chiamato come una danzatrice esotica della Florida;

- E’ stato uno dei primi virus diffusi tramite mail;

- Il virus era una macro di Microsoft Word: una macro è una serie di comandi o istruzioni che possono essere eseguite automaticamente;

- Colpì gli utenti di Microsoft Word 97 e 2000:

- disattivando i controlli di sicurezza in questi programmi;

- indebolendo le impostazioni di sicurezza;

- disabilitando la sicurezza per le macro.

- Il virus si diffondeva inviando tramite mail un documento infetto

- il messaggio era creato ad-hoc per indurre l’utente ad aprire il file;

- I computer con installato Microsoft Outlook inviavano il virus ai prima 50 contatti nella rubrica;

- Se il giorno del mese coincideva con il minuto, il virus inseriva automaticamente una citazione di Bart Simpson al documento che inviava:

- “Ventidue punti, più per 3 di punteggio, più 50 per aver usato tutte le mie lettere: il gioco è fatto, arrivederci…”

Il danno

- Decine di migliaia di persone non poterono accedere alle proprie email per 6 ore dopo la diffusione del virus;

- Furono coinvolti migliaia di siti web;

- Microsoft fu costretta a disattivare tutte le email in entrata ed in uscita;

- Causò 1.2 miliardi di dollari in danni e perdite;

- David L. Smith fu:

- multato per 5000 dollari;

- condannato a 20 mesi di carcere;

- interdetto dall’uso di reti informatiche senza l’autorizzazione della corte.

ILOVEYOU

Il virus

- Fu lanciato dalle Filippine durante il 2000;

- Fu presumibilmente scritto da Onel de Guzman;

- Tipicamente si diffondeva tramite un allegato email:

- l’oggetto del messaggio faceva pensare ad una lettera d’amore da un ammiratore segreto;

- il nome del file originale era LOVE-LETTER-FOR-YOU.TXT.vbs: vbs è un file di scripting di Visual Basic

- a causa di problemi di formattazione, numerosi client mail rimuovevano .vbs dal nome

- e ciò faceva pensare agli utenti di aprire un file di testo semplice;

- Il virus poteva:

- sovrascrivere file con copie di sé stesso per continuare la diffusione anche se l’originale fosse stato rimosso dal computer;

- ciò comportava l’eliminazione di diversi tipi di file, tra cui JPEG, MP3, VPOS, JS, JSE, CSS, WSH, SCT, HTA;

- ripristinare la pagina principale del computer infetto;

- inviare il file infetto a tutti i contatti di Microsoft Outlook;

- scaricare ed eseguire un file in grado di rubare le password ed inviarle tramite email all’indirizzo dell’utente malintenzionato;

- sovrascrivere file con copie di sé stesso per continuare la diffusione anche se l’originale fosse stato rimosso dal computer;

- Se un utente infetto accedeva in chat tramite il protocollo IRC, il virus avrebbe tentato di diffondersi anche a tutti gli altri utenti.

Il danno

- Approssimativamente un decimo di tutti i computer connessi nel 2000 furono infetti con il virus ILOVEYOU;

- il virus provocò danni stimati per 15 miliardi di dollari – di cui 5.5 miliardi soltanto nella prima setitmana;

- ILOVEYOU fu in grado di raggiungere approssimativamente 45 milioni di persone in un solo giorno;

- McAfee dichiarò che la stragrande maggioranza dei clienti Fortune 100 furono infettati dal virus;

- Onel De Guzman fu arrestato per essere sospettato di aver creato il virus, ma fu rilasciato insieme al suo complice poco dopo poiché le Filippine non avevano leggi, all’epoca, che regolamentassero la stesura di un malware.

CODE RED

Il virus

- Code Red fu lanciato a Luglio del 2001; una seconda versione del virus, Code Red 2, agiva in maniera simile e fu lanciato nell’ultima parte dell’anno;

- Infettava macchine Windows NT e 2000 sfruttando una vulnerabilità di buffer overload:

- venivano inviate istruzioni macchina dopo una lunga stringa di informazioni senza senso;

- dopo aver riempito il buffer con le informazioni inutili, il computer inizia a sovrascrivere la memoria…

- …la memoria veniva sovrascritta con le istruzioni per il virus; ciò significa che l’utente doveva semplicemente essere connesso ad Internet per essere infetto;

- le macchine Windows NT infette crashavano più frequentemente del normale;

- le macchine Windows 2000 infette venivano compromesse a livello di sistema: ciò significa che il computer poteva essere completamente controllato dal malintenzionato;

- Il virus si comportata in maniera diversa a seconda di diversi fattori: la data…

- dal 1 al 19 del mese: puntava indirizzi IP casuali e si diffondeva;

- dal 20 al 28: lanciava un attacco DDoS sull’indirizzo IP della casa bianca;

- dal 29 in poi: entrava in modalità “sleep”.

- …e la pagina della lingua:

- le pagine web in inglese venivano defacciate con le parole “Hacked by Chinese”

- Microsoft rilasciò una patch per correggere la vulnerabilità diversi mesi dopo l’attacco.

Il danno

- In meno di un giorno, il virus infettò oltre 359000 computer;

- causò oltre 2 miliardi di perdite;

- in totale furono infettati tra gli 1 e i 2 milioni di computer;

- il CAIDA (Centro per l’Analisi dei dati Internet Applicata) scoprì che tra i computer infettati da Code Red: il 91% provenivano dagli Stati Uniti, il 57% dalla Corea.

NIMDA

Il virus

- Fu lanciato nel Settembre del 2001, una settimana dopo “L’11 Settembre”: l’FBI dovette smentire i rumors secondo i quali il virus era connesso ad un attacco terroristico;

- Nimda sta per “admin” al contrario;

- Nella rivista ComputerWorld, il CTO di TruSecure Peter Tippet dichiarò che Nimda in soltanto 22 minuti si piazzò in cima alla loro lista dei virus:

- fu il più veloce virus a diffondersi dell’epoca;

- in 24 ore furono infettati oltre 2 milioni di computer: nonostante Nimda fosse in grado di infettare i PC casalinghi, il suo obiettivo principale erano i server web;

- Il virus infettò i computer in diversi modi: reti locali, email, download pilotati dai siti, vulnerabilità create da altri worm, vulnerabilità nel web server Microsoft IIS;

- Nimda permetteva agli aggressori di avere il medesimo accesso dell’utente corrente alla macchina – se un utente aveva privilegi amministrativi, li aveva anche il malintenzionato;

- Nimda si installava automaticamente sui dispositivi C, D ed E – e poteva replicarsi in qualsiasi cartella trovasse file .doc o .eml.

Il danno

- Causò 635 milioni di dollari in perdite;

- una Corte Federale della Florida fu obbligata ad usare documenti cartacei dopo che tutti i documenti del loro sistema informatico erano stati infettati da una variante di Nimda;

- il virus si diffuse così rapidamente da riuscire a rallentare vistosamente la navigazione web e mandare in crash diverse reti.

SQL Slammer/Sapphire

Il virus

- Fu lanciato nel 2003;

- si diffondeva tramite una vulnerabilità di buffer overflow nel servizio di gestione database Microsoft SQL Server;

- selezionava indirizzi IP a caso da infettare;

- i server infettati con SQL Slammer producevano milioni di copie per infettare altri server: dopo 3 minuti dall’attacco verso la prima vittima, il numero dei server infettati da Slammer raddoppiava ogni 8.5 secondi.

Il danno

- Ha causato 750 milioni di dollari di danno;

- ha provocato il crash del servizio ATM della Banca d’America – diverse altre banche sono state colpite dal virus;

- ha causato problemi al servizio 911 di Seattle;

- ha infettato i sistemi online del Continental Airlines ed i chioschi elettronici, rendendoli inutilizzabili;

- alcuni giornali hanno avuto problemi di pubblicazione, come l’Atlanta Journal Constitution, l’Associated Press, il Philadelphia Inquirer;

- anche siti del Governo Statunitense sono stati affetti: Dipartimento dell’Agricoltura, del Commercio, della Difesa;

- Alfred Huger, del Symantec Security Response, ha dichiarato che SQL Slammer ha causato problemi di rete sull’intera Internet;

- la Corea del Sud è praticamente rimasta senza accesso ad Internet – all’epoca il 70% delle case era connesso al web.

SASSER

Il Virus

- Fu lanciato nel 2004;

- fu creato da Sven Jaschan, un 17 tedesco;

- Sasser funzionava sfruttando una vulnerabilità nel servizio di sistema Windows LSASS (Local Security Authority Subsystem Service);

- il virus scansionava gli indirizzi IP finché non ne trovava uno vulnerabile, dopodiché si auto-caricava nella directory di Windows;

- al riavvio successivo, il computer sarebbe stato infetto;

- Sasser infettava anche il sistema operativo, rendeva difficile spegnere le macchine infette senza “tirare la presa”;

- il virus contagiava Windows 2000 e XP – al contrario di altri virus, l’utente non doveva aprire nessun allegato per essere infettato; doveva semplicemente essere online.

Il danno

- Causò 500 milioni di dollari di danni;

- Infettò tutte e 19 le stanze di controllo della Guardia Costiera Britannica – lo staff fu costretto ad usare mappe cartacee e penna;

- Ritardò i voli della British Airways;

- Sasser rese inutilizzabili un terzo degli uffici postali di Formosa;

- Sven Jaschan fu condannato a: 1 anno e 9 mesi di libertà vigilata, 30 ore di servizio socialmente utile – fu trattato da minorenne.

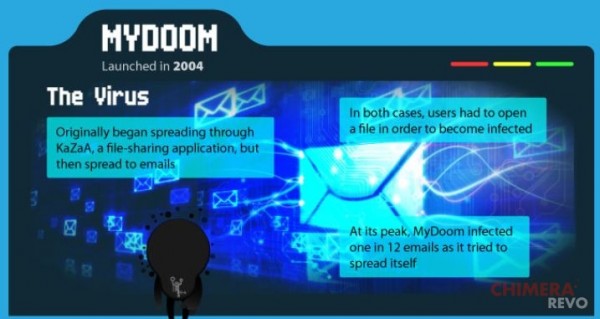

MyDoom

Il virus

- Fu lanciato nel 2004;

- inizialmente si diffondeva tramite KaZaA, un’applicazione di filesharing, ma successivamente si diffuse alle email; in entrambi i casi, l’utente doveva aprire un file per essere infetto;

- al suo apice, MyDoom infettava una email su 12 cercando di diffondersi;

- i computer infettati da MyDoom lanciavano un attacco DDoS ai danni di www.sco.com (una azienda di software Linux);

- il virus poteva anche aprire porte sui computer delle vittime in modo che gli hacker avessero accesso backdoor ai propri sistemi;

- nell’ultima parte dell’anno, un secondo attacco coinvolse i motori di ricerca;

- i computer infetti da MyDoom inviavano ricerche ai motori di ricerca per cercare indirizzi email – alcuni di questi motori ricevevano così tante richieste da crashare;

- MyDoom era in grado di spoofare le email infette, rendendolo complesso da tracciare – lo spoofing comprende la modifica dell’indirizzo “Da” in un’email;

- infettò tra i 600000 ed i 700000 computer.

Il danno

- Causò 38 miliardi di danni;

- McAfee dichiarò che MyDoom rallentò l’accesso ad internet del 10% su scala mondiale e ridusse l’accesso ad alcuni siti web di circa il 50%.

CONFICKER

Il virus

- fu lanciato nel 2008;

- si avvalse di un exploit nei server basati su Windows 2000, XP e 2003 che permetteva l’installazione di un file non autenticato – poteva coinvolgere anche server con firewall, a patto che avessero il server di stampa e di condivisione file attivo;

- infettò milioni di computer;

- si diffondeva tramite USB infette ed attraverso la rete;

- le varianti successive furono capaci di:

- disattivare i programmi anti-malware;

- creare backdoor nei firewall;

- comunicare ad altre macchine infette tramite le reti peer-to-peer;

- Si pensava che Conficker avrebbe fatto qualcosa il 1 Aprile del 2009, ma non successe niente;

- gli esperti avevano paura che i computer infetti da Conficker potessero:

- diventare una botnet;

- creare una versione criminale di un motore di ricerca, copiando informazioni private dai sistemi infetti e rivendendole successivamente;

- lanciare attacchi DDoS di massa.

Il danno

- Causò 9.1 miliardi di dollari in danni;

- gli aerei dei militari francesi furono costretti a terra poiché non potevano scaricare gli itinerari di volo;

- in Inghilterra furono infetti i sistemi militari, inclusi

- oltre due dozzine di basi della British Royal Air Force

- il 75% dell’Armata Navale Reale

- I sistemi informatici del Manchester City Council furono inutilizzabili, rendendo impossibile terminare alcuni processi;

- i computer ed i dispositivi medici di Stati Uniti e Regno Unito furono infetti.