La cartella dei preferiti del browser è sicuramente un toccasana: raggruppare i siti visitati più di frequente e raggiungerli in un click, senza il bisogno di dover digitare indirizzi nell’apposita barra, ha notevolmente migliorato l’esperienza di navigazione negli ultimi anni.

Ma ci sono quegli utenti duri a morire (me, per esempio), che un po’ per comodità un po’ per deformazione di qualche tipo preferiscono digitare gli indirizzi web conosciuti direttamente nella barra del browser, qualche volta sbagliando a causa della fretta.

Ed è esattamente questa categoria di utenti il bersaglio scelto dai malintenzionati per applicare la pratica del “typosquatting”, presente da anni ma ultimamente molto più sfruttata del solito: nello slang anglofono, un “typo” è un errore di digitazione, dunque è semplice concludere che questo nuovo tipo di attacco si nutra esattamente di questi.

Come funziona? Semplice: vengono costruiti dei siti ad-hoc acquistando domini simili agli originali ma con qualche lettera modificata, neanche a farlo apposta basandosi sui più noti errori di tipografia. I siti creati su questi domini assumono le sembianze dell’originale così che la malcapitata vittima fatichi a notare la non-autenticità degli stessi e, sfruttando la “fiducia”, veicolano la vittima stessa ad installare malware – dal keylogger al cryptolocker alla backdoor – sul proprio dispositivo.

Detto così sembra un po’ strano ma con un esempio il tutto vi sembrerà più chiaro: fino a qualche anno fa erano online i siti wikApedia.com e twtter.com, copie fedeli a wikipedia.com e twitter.com (a parte per l’errore di digitazione), contenenti del malware. Ad oggi questi siti sono stati spenti, ma converrete con me che digitare nella barra degli indirizzi wikapedia o twtter in luogo di wikipedia o twitter è un attimo…

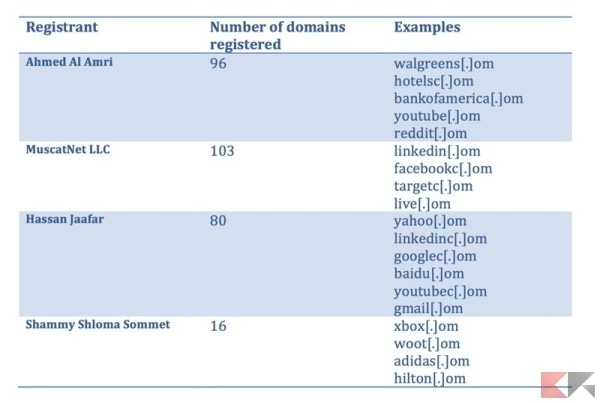

La moda crescente, però, è un’altra e riguarda il TLD, ovvero le lettere che vengono dopo l’ultimo “.” dell’URL di un sito web – ad esempio .it, .com, .de, .fr e via dicendo: i malintenzionati hanno iniziato a creare siti web che terminano per .om, un TLD appartenente all’Oman, per sfruttare la tecnica del typosquatting. Di questo dà prova concreta il sensibile aumento delle registrazioni usando quel dominio di primo livello.

Dunque, basterà “dimenticare” la “c” di un dominio .com per cadere potenziali vittime dei typosquatter: ricordate sempre che chimerarevo.com è differente da chimerarevo.om, così come netflix.com è diverso da netflix.om, stessa cosa dicasi per Skype, LinkedIn e qualsiasi altro portale che usi un dominio commerciale.

Va detto che lo sfruttamento del “.om” non è l’unico modo con cui i typosquatter cercano di violare le vittime e che per un sito falso chiuso, ne viene creato un altro: dunque la raccomandazione è quella di fare molta, molta attenzione agli indirizzi web che si digitano nella barra e di ricontrollarli più di una volta prima di dare Invio e di iniziare la navigazione. Per aiutarvi potrete inoltre qualche estensione del browser che possa farvi riconoscere al volo siti sicuri da siti dubbi, quale potrebbe essere ad esempio WOT (Web of Trust).

Qualche secondo in più che può evitare situazioni che, visti i tanti ransomware in agguato, possono trasformarsi in qualcosa di seriamente spiacevole!